مجله افراتیک

آموزش راهاندازی DNS over HTTPS (DoH) در میکروتیک با استفاده از کلودفلر

🌐 آموزش راهاندازی DNS over HTTPS (DoH) در MikroTik با کلودفلر

🔐 با فعالسازی DoH در MikroTik، امنیت و حفظ حریم خصوصی کاربران چند برابر میشه! این ویژگی از نسخه 6.47 به بعد در RouterOS در دسترسه.

🛠 مراحل انجام کار:

1️⃣ دانلود و نصب گواهینامه: (اگر نتوانستید فایل cert را دانلود کنید می توانید فایل cert را از کانال تلگرام افراتیک دانلود و به منوی فایل روتر منتقل کنید )

/tool fetch url=https://curl.haxx.se/ca/cacert.pem/certificate import file-name=cacert.pem passphrase=""2️⃣ تنظیم DNS:

/ip dns set servers=1.1.1.1,1.0.0.1/ip dns set use-doh-server="https://1.1.1.1/dns-query" verify-doh-cert=yes/ip dns set allow-remote-requests=yes3️⃣ فعالسازی DNS Transparent Proxy :

/ip firewall nat add chain=dstnat protocol=udp dst-port=53 in-interface-list=LAN action=redirect comment="Redirect DNS to router"📶 با این تنظیمات، روتر MikroTik شما درخواستهای DNS رو بهصورت رمزنگاریشده به کلودفلر ارسال میکنه؛ بدون شنود یا حمله!

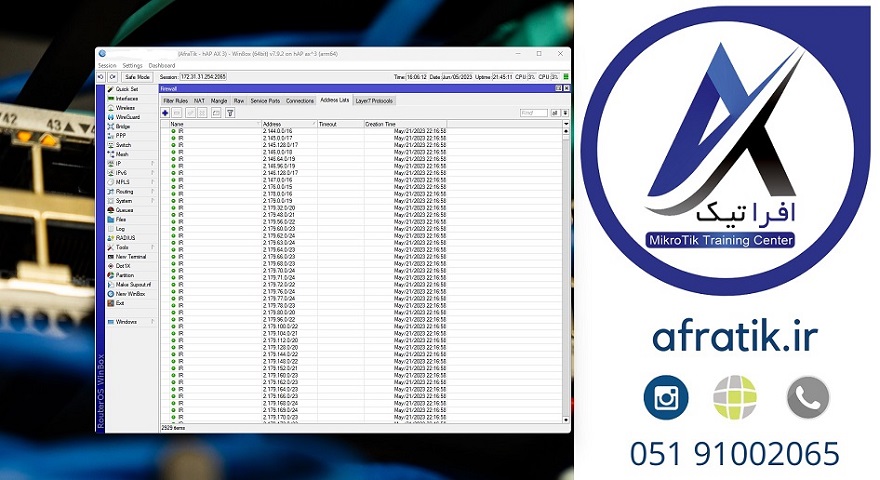

🛡 راهکار پیشنهادی برای محدود کردن پورت UDP 53

🔒 محدودسازی دسترسی به DNS فقط برای LAN:

/ip firewall filter add chain=input protocol=udp dst-port=53 src-address-list=LAN action=accept comment="Allow DNS from LAN"/ip firewall filter add chain=input protocol=udp dst-port=53 action=drop comment="Block DNS from outside"📋 تعریف لیست کاربران داخلی (LAN):

/ip firewall address-list add list=LAN address=192.168.0.0/24✅ با این روش فقط کاربران شبکه شما به DNS دسترسی دارن و بقیه بلاک میشن که امنیت رو خیلی بالا میبره.

📌 این آموزش رو ذخیره کن و برای دوستانی که با MikroTik کار میکنن بفرست.

✅اگر به امنیت در میکروتیک علاقه دارید پیشنهاد می کنم حتما در دوره MTCTCE میکروتیک شرکت کنید

#کلودفلر #cloudflare #DoH