مجله افراتیک

فعال سازی گواهی Let’s Encrypt در میکروتیک

نسخه ۷ سیستمعامل RouterOS از گواهیهای Let’s Encrypt برای سرویس ‘www-ssl’ پشتیبانی میکند. برای فعالسازی این سرویس همراه با تمدید خودکار گواهی، از دستور ‘enable-ssl-certificate’ استفاده کنید.

/certificate enable-ssl-certificate dns-name=my.domain.com

حتماً توجه داشته باشید که نام DNS باید به روتر اشاره کند. اگر نام DNS مشخص نشده باشد، بهطور پیشفرض از نام خودکار تولیدشده در مسیر `/ip cloud` استفاده خواهد شد (مانند: `http://example.sn.mynetname.net`).

اگر نام DNS مورد استفاده، نام پیشفرض `http://example.sn.mynetname.net` نباشد، پورت TCP/80 باید از طریق شبکه WAN در دسترس باشد.

🔄 گواهی بهصورت خودکار تمدید میشود، زمانی که ۸۰٪ از دوره اعتبار آن سپری شده باشد.

🌐 با استفاده از پروتکل ACME امکان استفاده از سرویس گواهی Let’s Encrypt به صورت خودکار وجود دارد، اما میتوانید از هر سرویس دیگری که ترجیح میدهید نیز استفاده کنید.

کلمه **ACME** در مبحث گواهینامههای دیجیتال مخفف عبارت **Automatic Certificate Management Environment** هست و یک پروتکل استاندارد است که برای **خودکارسازی صدور، تمدید و مدیریت گواهیهای SSL/TLS** طراحی شده.

### 📜 تعریف و کاربرد ACME

– **هدف اصلی**: حذف نیاز به انجام دستی مراحل دریافت و تمدید گواهینامهها توسط مدیران وبسایت.

– **عملکرد**: وبسرور (کلاینت ACME) با مرجع صدور گواهی (CA) ارتباط برقرار میکنه، مالکیت دامنه رو اثبات میکنه، و گواهی رو بهصورت خودکار دریافت و نصب میکنه.

– **مزایا**:

– کاهش خطای انسانی

– افزایش امنیت وبسایت

– تمدید خودکار گواهیها بدون دخالت ادمین

– پشتیبانی گسترده توسط مرورگرها و CAها

### 🛠️ چه کسانی از ACME استفاده میکنند؟

– معروفترین استفادهکننده از ACME، سرویس **Let’s Encrypt** هست که توسط گروه ISRG طراحی شده و گواهیهای رایگان دامنه (DV) ارائه میده.

– وبسرورهایی مثل **Nginx، Caddy، Traefik** از ACME برای دریافت خودکار گواهی پشتیبانی میکنن.

در هر صورت، نام DNS باید به روتر اشاره کند و پورت TCP/80 باید از طریق WAN قابل دسترسی باشد.

🔁 تمدید خودکار گواهی زمانی انجام میشود که ۸۰٪ از مدت اعتبار آن گذشته باشد.

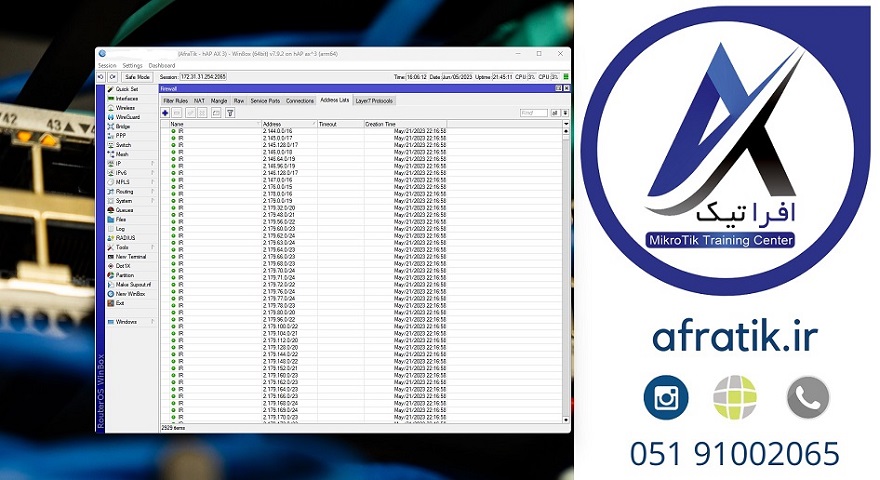

1. **ساخت Address List برای دامنههای Let’s Encrypt**

2. **نوشتن رولهای فایروال برای باز کردن پورت 80 فقط برای این دامنهها lets encrypt

🧠 مرحله 1: ساخت Address List مربوط به url های lets encrypt

/ip firewall address-list add list=letsencrypt-list address=acme-v02.api.letsencrypt.org add list=letsencrypt-list address=acme-staging-v02.api.letsencrypt.org add list=letsencrypt-list address=letsencrypt.org

—

🔐 مرحله 2: رولهای فایروال برای کنترل دسترسی به پورت 80 و فقط اجازه به دامنههای Let’s Encrypt برای دسترسی به پورت 80 روتر

/ip firewall filter add chain=input protocol=tcp dst-port=80 src-address-list=letsencrypt-list action=accept comment="Allow port 80 for Let's Encrypt" /ip firewall filter add action=accept chain=input comment="Allow Established and Related Connections" connection-state=established,related /ip firewall filter add chain=input protocol=tcp dst-port=80 action=drop comment="Block port 80 for others"